Maldita Tecnología

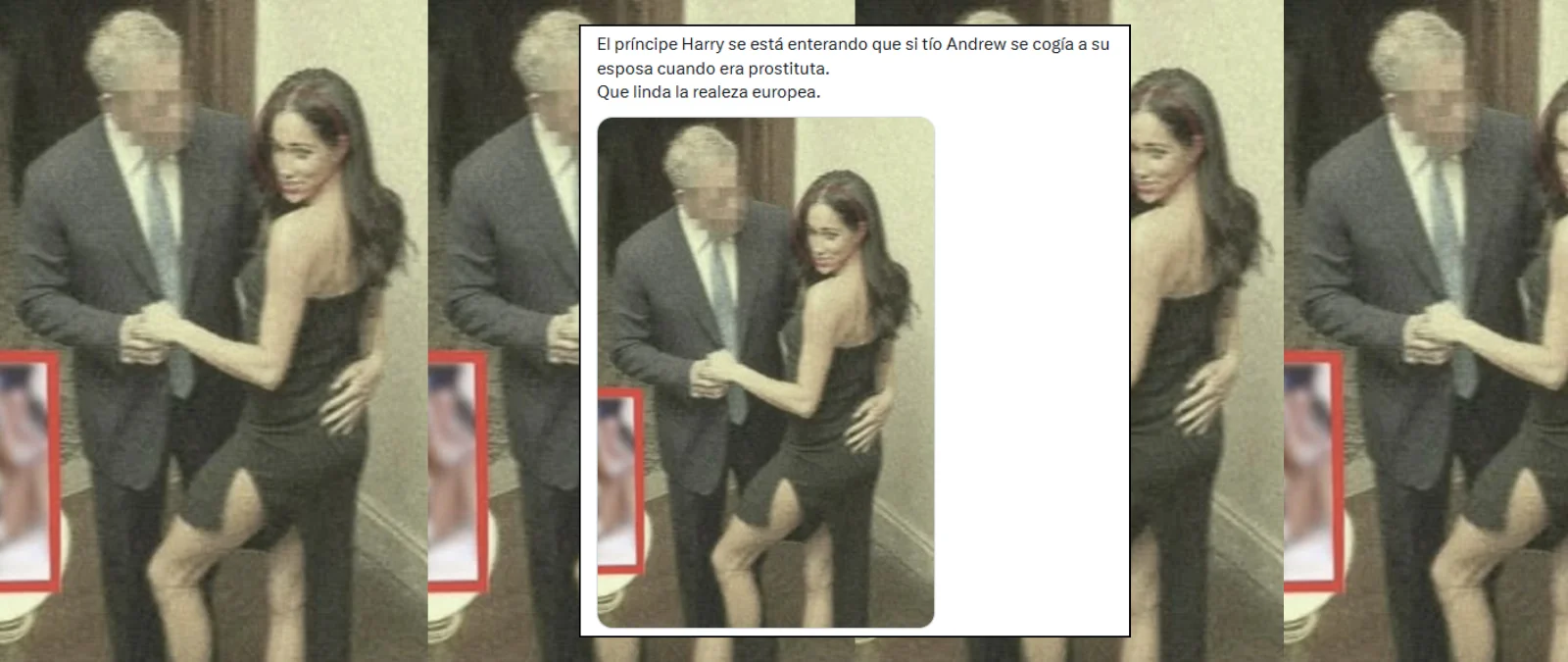

No, esta imagen del ex príncipe Andrés de Inglaterra agarrando de la cintura a Meghan Markle no es real: está generada con inteligencia artificial

Falso

"Grok, elimina al mono": cómo la IA de Twitter (X) borra a Vinícius Júnior de imágenes en respuesta a mensajes racistas

Desde un arma que no lo era hasta un rostro que no existe: por qué los contenidos editados o "mejorados" con inteligencia artificial no son de fiar

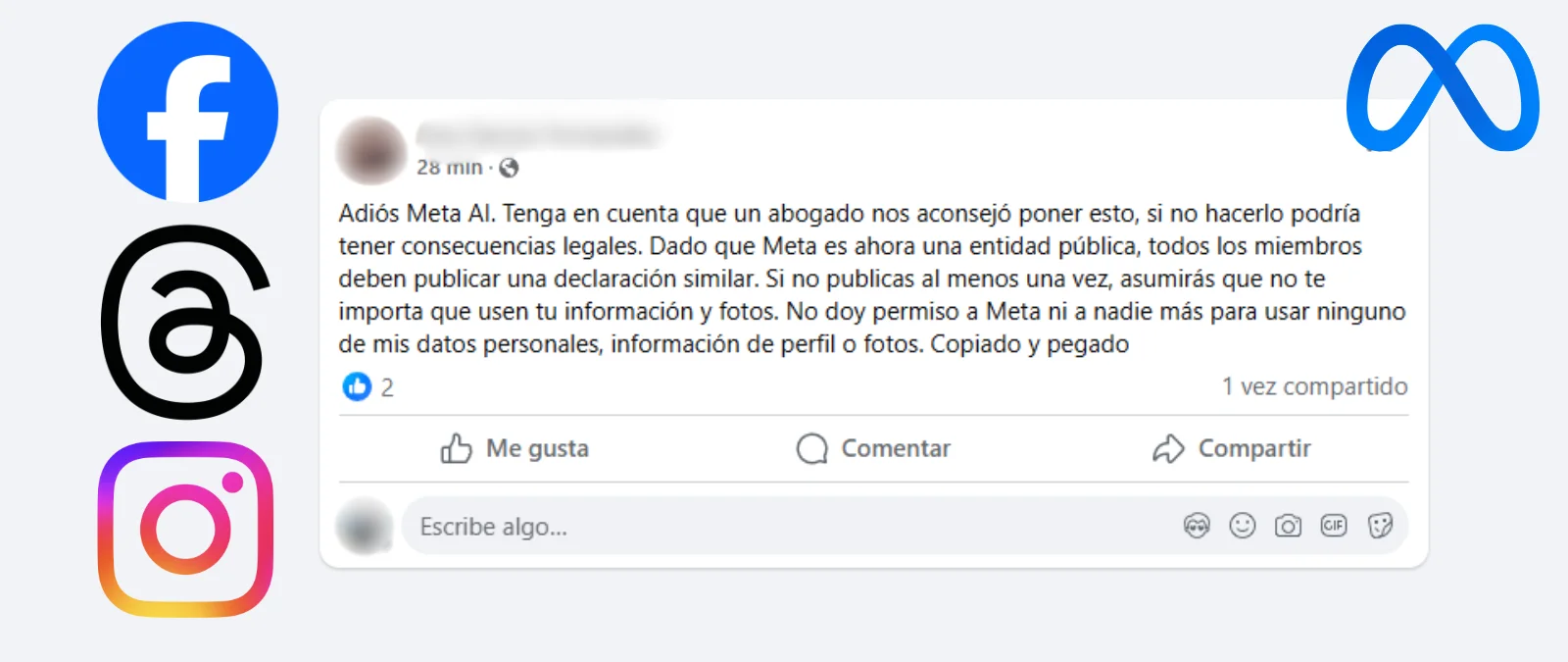

No, no es cierto que publicar la cadena "Adiós Meta AI" evita que "usen tu información y fotos" ni que Meta sea "ahora una entidad pública"

Falso

Vídeos generados con IA que desinforman sobre la regularización y el voto de inmigrantes en España

No, este vídeo de una supuesta persona inmigrante diciendo que va a votar a Vox porque es “español” y quiere “lo mejor para este país” no es real: fue creado con IA

Falso

No, esta imagen de Jeffrey Epstein paseando por una calle de Israel en la actualidad no es real: está generada con inteligencia artificial

Falso

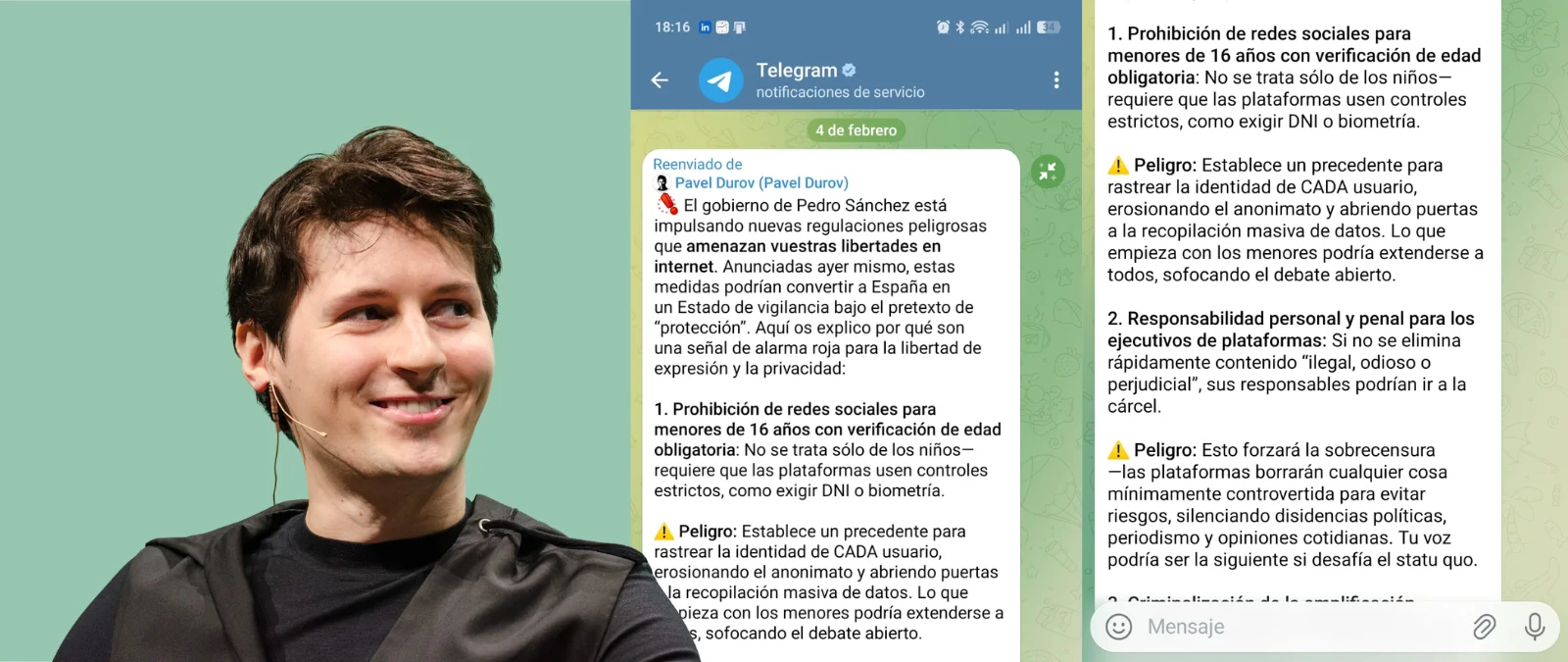

El mensaje que el dueño de Telegram envió a los usuarios en España es real: opina y alerta de medidas que a 5 de febrero, el Gobierno no ha explicado públicamente cómo ejecutará

Verdadero

Esta imagen de Jeffrey Epstein junto a Puff Diddy, Bill Gates, Jay-Z, Stephen Hawking y Hillary y Bill Clinton no es real: tiene indicios de haber sido generada con IA

Falso

No, este vídeo supuestamente de una fila de "marroquíes y pakistaníes" en una oficina de extranjería esperando turno para entregar documentos no es real: tiene indicios de haber sido generado con IA

Falso

No, este vídeo en el que una mujer con hiyab agradece a Pedro Sánchez la "regularización masiva" y afirma que "todos tenemos papeles" y que están tramitando la tarjeta sanitaria no es real: es IA

Falso

Este vídeo de una mujer con hiyab que dice que votará por el partido que más poder conceda a los musulmanes no es real: fue creado con IA

Falso

No, este vídeo que supuestamente muestra una cola de personas inmigrantes "con papeles en la mano" en España no es real: fue generado con IA

Falso

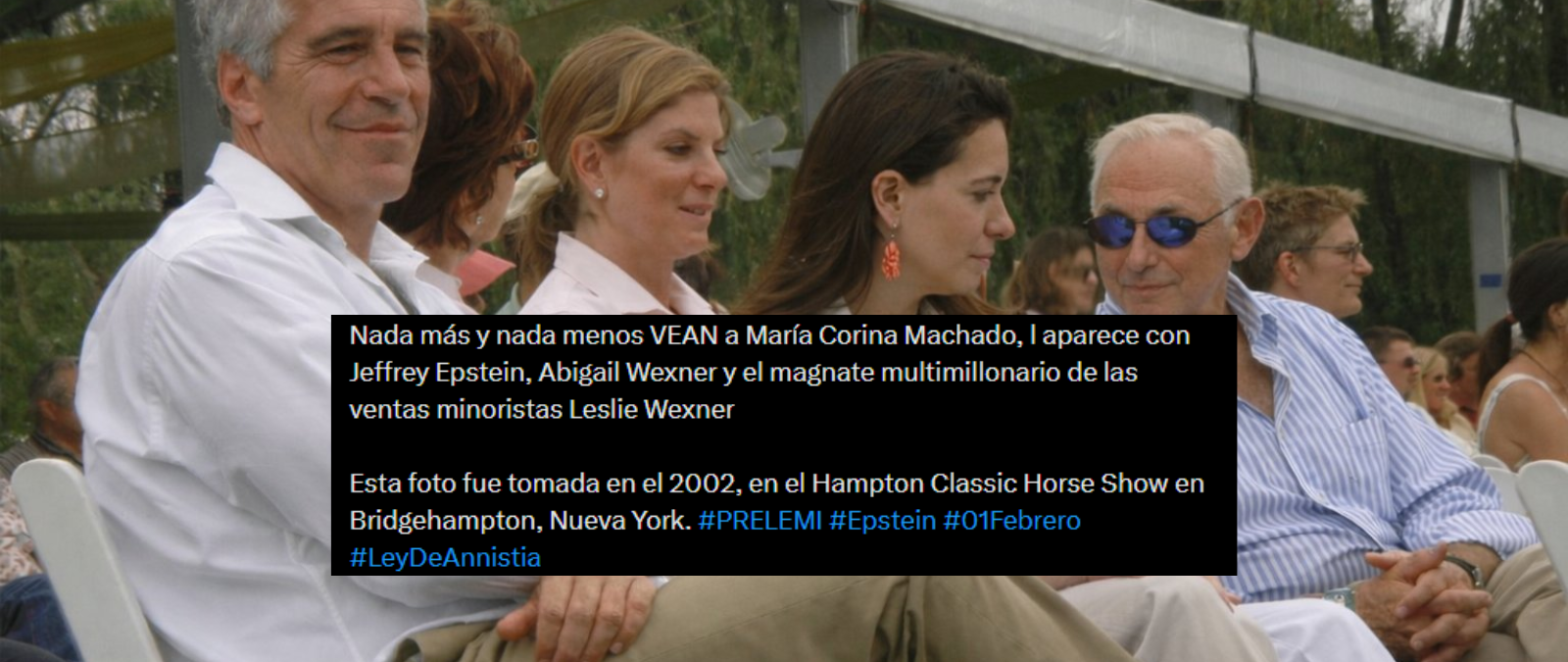

Esta imagen que muestra a María Corina Machado sentada junto a Jeffrey Epstein no es real: es un montaje

Falso

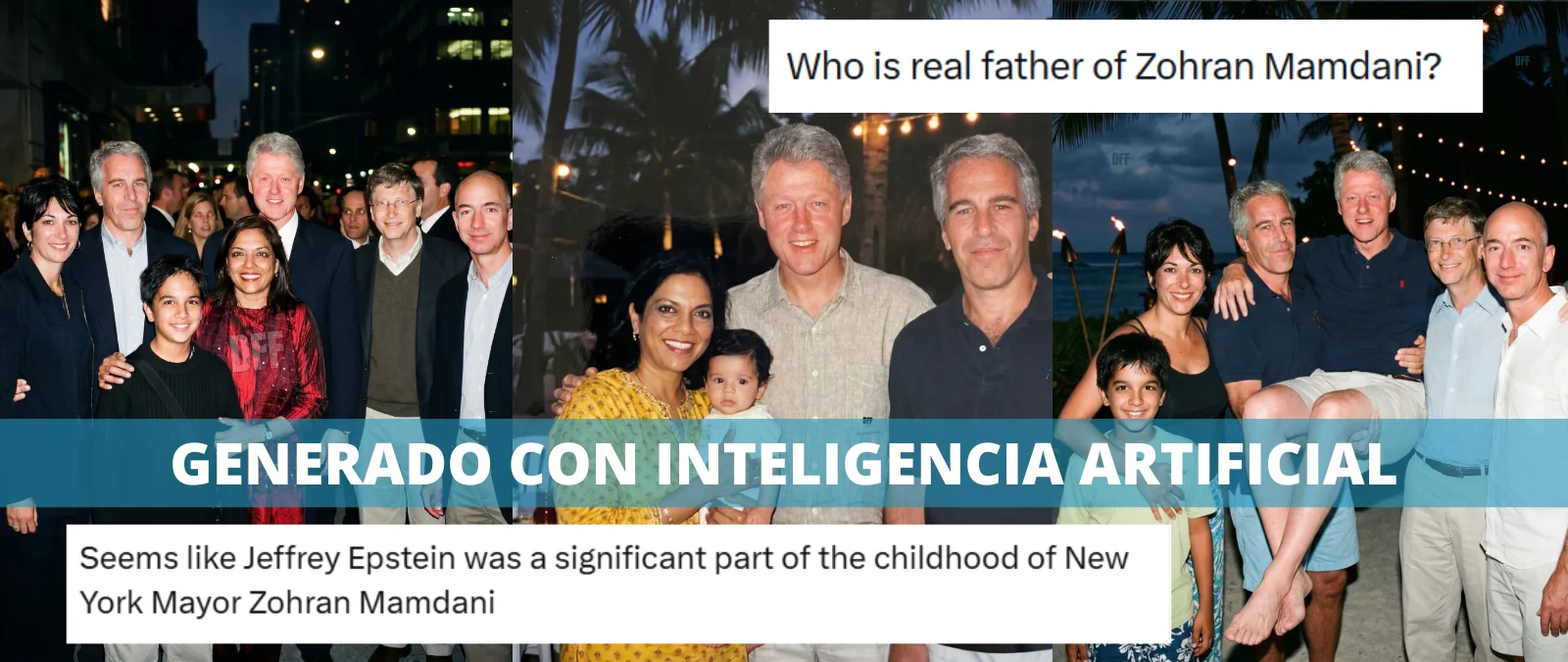

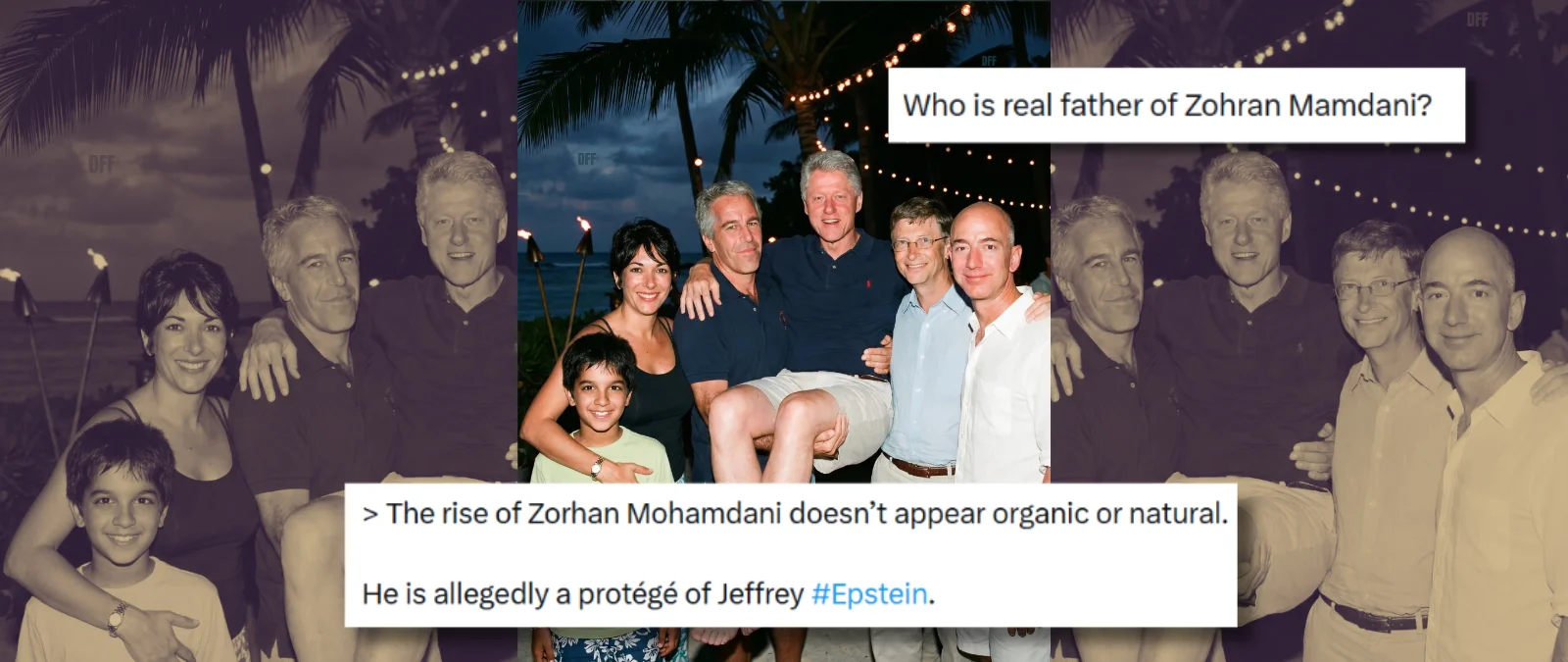

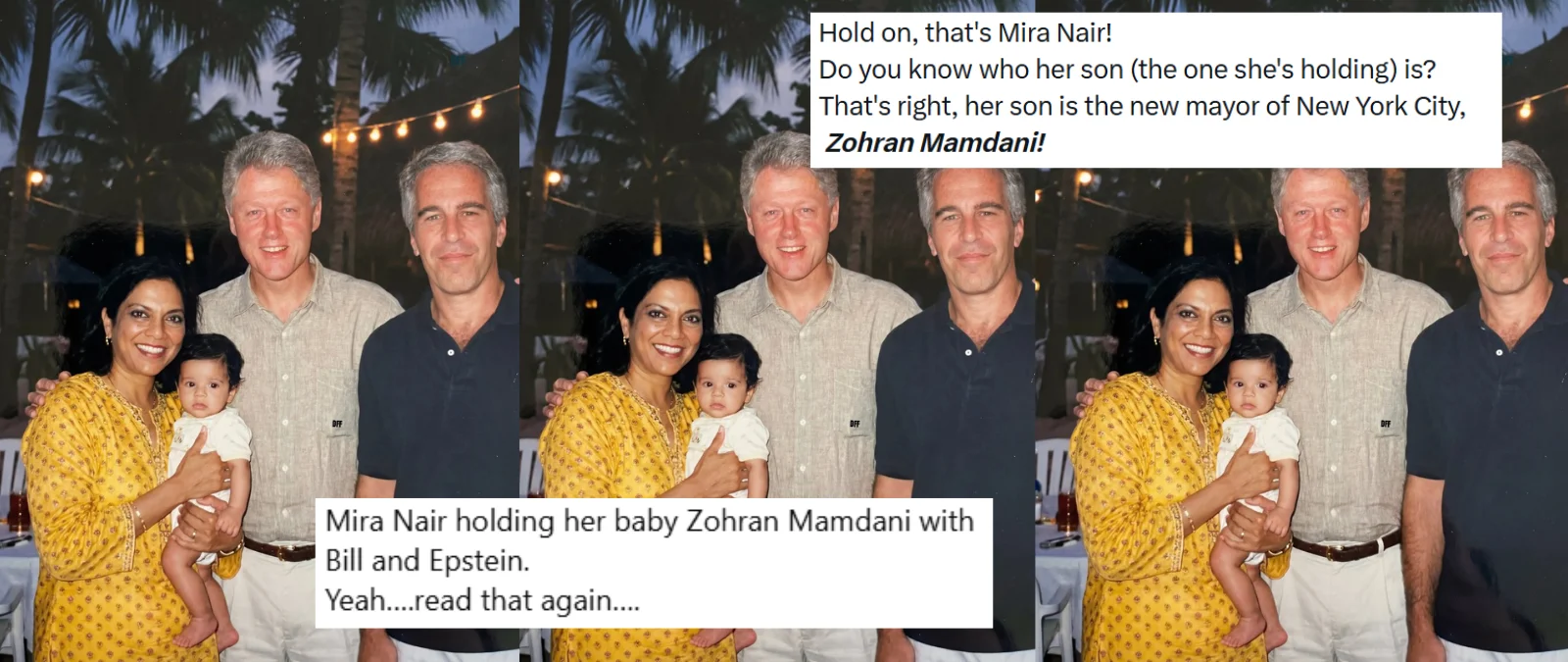

Cómo se está usando IA generativa para desinformar sobre un supuesto vínculo entre Zohran Mamdani, alcalde de Nueva York, y Jeffrey Epstein

No, esta imagen no muestra al alcalde de Nueva York, Zohran Mamdani, de niño en una playa junto a Maxwell, Epstein, Clinton, Gates y Bezos: ha sido creada con IA

Falso

Esta imagen de Mira Nair con su hijo, Zohran Mamdani, en brazos, junto a Bill Clinton y Jeffrey Epstein no es real: ha sido creada con IA

Falso

No, esta imagen no muestra a Mamdani y su madre junto a Epstein, Clinton, Gates y Bezos posando de noche en una ciudad: ha sido creada con IA

Falso