Nos habéis preguntado mucho por un vídeo del programa Espejo Público que está circulando y que habla de diferentes técnicas para acceder a datos personales y bancarios a través de aplicaciones de nuestros móviles, como la linterna o la calculadora. Se mezclan varios métodos utilizados por ciberestafadores, como el phishing, el SIM-Swapping y las infiltraciones mediante diferentes apps (no todas significan lo mismo y algunas no encajan en la descripción de la ciberestafa).

En el vídeo se basan en un informe de la Guardia Civil que se filtró y que alertaba de estas aplicaciones, pero están confundiendo estas tácticas y su función. Os explicamos lo que sabemos, pero lo más importante es que los supuestos hackeos del móvil a través de las aplicaciones de linterna o calculadora de los que habla el informe no son las que vienen por defecto instaladas en el móvil, sino por las de terceros que descargamos.

El informe de la Guardia Civil es real, pero no se refiere a las aplicaciones instaladas por defecto

El contenido por el que nos preguntáis sale de un artículo escrito en El Periódico que, a su vez, se hace eco de un informe de la Guardia Civil llamado "Ciberdelincuencia: ataques contra 2FA SIM Swapping". El informe es real, según confirman a Maldita Tecnología desde la Guardia Civil, pero no es público sino que ha circulado internamente. El Periódico afirma que ha tenido acceso a él.

El punto más importante que nos aclaran desde la Guardia Civil es que en él no se hace referencia a las aplicaciones que vienen instaladas por defecto en el sistema del teléfono móvil (Android o iOS), sino a las de terceros que se descargan. Las primeras son oficiales y no se descargan de ninguna parte. Las segundas son las que puedes descargarte de una tienda de aplicaciones como Play Store o Apple Store.

También aclaran que la mención a aplicaciones comunes como las de las linternas o calculadoras aparecen de manera "anecdótica" en el documento, ya que la intrusión en el teléfono móvil puede hacerse a través de otro tipo de aplicaciones. El riesgo está en descargarlas de sitios no oficiales o de desarrolladores particulares o poco fiables de las tiendas de aplicaciones.

Confusión entre las técnicas utilizadas: con el phishing no se accede directamente al teléfono

Otro problema que ha llevado a confusión es que el programa Espejo Público se ha hecho eco de la noticia y en un vídeo que circula (un fragmento del programa) se dice que esta ciberestafa se realiza a través de la linterna o la calculadora del móvil.

Justo después, se dice que "se entra en el teléfono a través de la linterna y la calculadora, sobre todo" de la siguiente manera: "cuando entramos nos hacen el phishing, el hackeo, nos duplican. Y a partir de ahí consiguen nuestros datos, escanean el teléfono en busca de nuestros datos bancarios". En la pieza sobre el programa se dice que es un método de phishing mediante el cual "los estafadores acceden a los datos que el usuario tiene guardados en su teléfono móvil. Desde contraseñas bancarias a datos de documentos personales como el DNI. El robo de datos se produce cuando el usuario hace algo tan simple como encender la linterna del dispositivo o utilizar la calculadora". Este sería el primer paso del proceso y el siguiente conseguir una copia de la tarjeta SIM.

Estas afirmaciones son imprecisas debido a que el phishing no consiste en entrar en un teléfono para extraer datos y no se hace referencia a las aplicaciones instaladas por defecto, sino de terceros.

El phishing es una técnica mediante la que se obtienen datos personales de una persona haciendo que caiga en una trampa: se manda un enlace a través de un correo electrónico o un SMS que lleva a una página que suplanta a alguna empresa u organismo con algún tipo de gancho. Al pinchar, se pide introducir datos personales para participar en alguna promoción falsa o solucionar un problema, y así empieza. En este artículo hablamos de esta técnica y de algunos ejemplos que circulan.

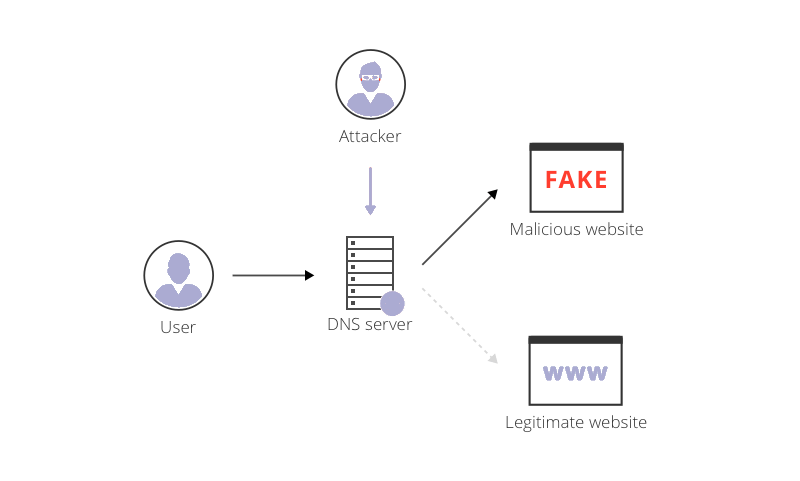

Otra manera de obtener datos personales sin que se entere el usuario es el 'pharming'. Esta técnica consiste en suplantar un sitio web sin que el usuario se entere, ya que se hace sin cambiar el nombre del dominio. Es decir, que aunque yo busque el dominio de Maldita Tecnología, si se ha infectado mi dispositivo con un malware (un virus informático), pueden hacer que termine en otra página.

José Carlos García Gamero, analista de ciberseguridad en Ingenia y maldito que nos ha prestado sus superpoderes nos lo explica: "Funciona a través de las consultas que se hacen a los servidores cuando vamos a entrar en un sitio web. El servidor que recibe la información tiene una dirección IP deteminada, así que lo que hacen los ciberatacantes es cambiar la dirección IP X por la dirección IP Y". A mitad de camino entre nuestra consulta y el ordenador que la recibe, se cambia la dirección, por lo que ya no llegamos a la página verdadera. "O sea, que usan el dominio correcto pero en realidad es una página clonada", continúa.

Imaginaos esto aplicado a un sitio web o una aplicación bancaria. Si se usa este método, puede que parezca que estoy entrando en mi banco, pero en realidad es una copia del sitio web que pueden usar para obtener mis credenciales sin que yo me de cuenta.

¿Dónde entran en juego aquí las aplicaciones móviles como las que se mencionan de la linterna o la calculadora? En que si son configuradas con ese fin, pueden portar ese malware que infecta el dispositivo y permite que se hagan esas desviaciones de tráfico web a otros servidores. Es decir, que son un paso más en la cadena para hacerse con nuestros datos, pero no son determinantes.

Aun así, esta circunstancia es una causa común por la que un dispositivo móvil puede terminar infectado. Es más, la tienda de Android, la Play Store, ha tenido que retirar más de una vez tandas de aplicaciones maliciosas con segundas intenciones, por ejemplo instalar algún tipo de malware. Más abajo os damos unos consejos para evitar este problema.

Con este tipo de técnicas se pueden recopilar suficientes datos como para realizar una ciberestafa de SIM-Swapping.

¿Qué es el SIM-Swapping?

En cuanto al método para conseguir una copia de la tarjeta SIM, se refieren a una técnica conocida como SIM-Swapping. Consiste en obtener una copia de la tarjeta SIM haciéndose pasar por el titular de la línea. Normalmente, los autores del timo llaman a la compañía de teléfono suplantando la identidad del titular y alegando que ha tenido un problema con la tarjeta SIM y necesita una copia. Cuando se emite una nueva, la anterior se bloquea. Depende de cada operadora, pero normalmente, este proceso se lleva a cabo justificando la identidad con un documento identificativo, como el DNI.

El SIM-Swapping se usa, principalmente, para recibir códigos de autorización de compras. Por ejemplo, cuando haces una compra con tarjeta en Internet y te llega un SMS al móvil con el código de confirmación o cuando haces un transferencia. Aquí te hablamos más sobre los métodos de verificación en dos pasos (2FA), como los SMS.

"Dentro (del informe) se hace referencia a que antes de llegar a ese punto es necesario tener las credenciales bancarias, y una de las formas que hay es infección de aplicaciones maliciosas", explican desde la Guardia Civil. "Pueden tener apariencia legítima, pero llevan escondido un malware dentro de la aplicación", detallan. De ahí que se mencionen las aplicaciones como una posible vía de entrada a nuestros datos.

De modo que esos son los pasos de la ciberstafa de la que habla el informe "Ciberdelincuencia: ataques contra 2FA SIM Swapping" de la Guardia Civil: primero se obtienen datos personales a través de técnicas como el 'phishing' o el 'pharming'. Esto puede hacerse a través de enlaces infectados o directamente por la instalación de un virus en nuestro dispositivo. Después, con los datos obtenidos, se intentará obtener un duplicado de la tarjeta SIM para recibir los SMS de autorización de trámites bancarios.

¿Cómo evitar el phishing y la infección del móvil mediante aplicaciones de terceros?

Por usar la linterna y la calculadora del móvil no tiene por qué pasar nada en tu teléfono. Es más, la linterna, muchas veces, no viene en forma de aplicación sino como un añadido técnico que podemos accionar directamente. El problema viene cuando descargamos y usamos aplicaciones que no son oficiales o que piden más de lo que necesitan.

García Gamero nos da algunos consejos para evitar tener problemas con las aplicaciones: "No hay que instalar aplicaciones de fuentes desconocidas y si se hace al menos fijarse en la fuente y los permisos que pide". Sobre los permisos de las aplicaciones te hablamos en este artículo. "Con las apps maliciosas hay que fijarse en los permisos, en los desarrolladores... Si es un particular ya es más difícil que sea de fiar. Tiene que tener concordancia la utilidad de la aplicación con los permisos que se requieren", dice.

Incide en que esta vulnerabilidad no tiene por qué producirse por instalarnos solo apps de linternas o calculadoras, sino que puede pasar con cualquier temática. También recomienda tener el sistema operativo del móvil actualizado y no instalar aplicaciones "piratas" por si portan un troyano, que es un tipo de virus informático.

Para evitar el phishing, en Maldita.es siempre os damos los siguientes consejos:

- Fíjate bien en la dirección del correo electrónico. Si te llega un mensaje, presta atención a la dirección del correo que te lo envía, concretamente a lo que viene después de la "@". Si notas algo raro, borra el correo.

- Mira la dirección de la web a la que te redirige. Normalmente este tipo de notificaciones vienen con un link en el que te piden que introduzcas tus datos. Si la url de esta página web no es de la empresa por la que se hace pasar o es una mezcla de letras, números y el nombre de esa empresa, no introduzcas tus datos. Para ello, fíjate bien en lo que aparece antes del último punto, ese es el dominio real de la página web.

- Si una institución supuestamente se está poniendo en contacto contigo, pero no está dirigido a tu nombre, sospecha.

- Contrasta con las fuentes antes de dar tus datos. Estos mensajes transmiten urgencia para que no te dé tiempo a reaccionar. Recuerda que puedes preguntar a la propia compañía, a la Policía o a la Guardia Civil o a nosotros a través de nuestro servicio de WhatsApp.

Y la última cosa a tener en cuenta, esta vez sobre el SIM-Swapping: si de repente te das cuenta de que te has quedado sin red móvil en tu teléfono y que no la recuperas pronto, ponte en contacto con tu operadora. Es la primera señal que indica que pueden haberse hecho con una copia de tu tarjeta SIM.

En este artículo ha colaborado con sus superpoderes el maldito José Carlos García Gamero.

Gracias a vuestros superpoderes, conocimientos y experiencia podemos luchar más y mejor contra la mentira. La comunidad de Maldita.es sois imprescindibles para parar la desinformación. Ayúdanos en esta batalla: mándanos los bulos que te lleguen a nuestro servicio de Whatsapp, préstanos tus superpoderes, difunde nuestros desmentidos y hazte Embajador.

Primera fecha de publicación de este artículo: 01/06/2020.